Quais três princípios afetariam qualquer violação de dados?

Resumo do artigo:

[Insira o resumo do artigo aqui]

[Insira os principais pontos do artigo em 10 parágrafos aqui, cada parágrafo limitado a 3000 caracteres]

15 perguntas e respostas detalhadas:

1. Quais são os 3 princípios de proteção de dados?

[Resposta à pergunta 1]

2. Quais são os três 3 tipos de violação de dados?

[Resposta à pergunta 2]

3. Quais são as três principais causas de uma violação de dados?

[Resposta à pergunta 3]

4. Qual é o princípio 3 Uso de dados pessoais?

[Resposta à pergunta 4]

5. O que são 3 coisas que você deve fazer para cumprir a proteção de dados?

[Resposta à pergunta 5]

6. Quais são os três tipos de política de segurança em dados e segurança da informação?

[Resposta à pergunta 6]

7. Quais são os três estágios de segurança de dados?

[Resposta à pergunta 7]

8. Quais são os dois principais impactos da violação de dados?

[Resposta à pergunta 8]

9. O que são 4 consequências da violação de dados?

[Resposta à pergunta 9]

10. Qual é o significado do princípio 3?

[Resposta à pergunta 10]

11. Quais três dos seguintes são exemplos de dados pessoais?

[Resposta à pergunta 11]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Quais são os 3 princípios de proteção de dados

Legalidade, justiça e transparência.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Quais são os três 3 tipos de violação de dados

Credenciais de login roubadas, fundos roubados ou um vazamento de propriedade intelectual são todos os tipos de violações de dados.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Quais são as três principais causas de uma violação de dados

Aqui está uma pequena lista de grandes causas para violações de dados: causa #1: vulnerabilidades de segurança antigas e sem patches.Causa #2: erro humano.Causa #3: malware.Causa #4: Uso indevido de insider.Causa #5: roubo físico de um dispositivo de transporte de dados.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Qual é o princípio 3 Uso de dados pessoais

Princípio 3 – Uso de dados pessoais

A menos que os dados pessoais sejam usados com o consentimento prescrito do titular dos dados, os dados não devem ser usados para qualquer outro propósito que não seja o mencionado no momento em que os dados foram coletados (ou um objetivo diretamente relacionado).

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] O que são 3 coisas que você deve fazer para cumprir a proteção de dados

Como cumprir com a legalidade e a transparência do processamento de dados do GDPrensure.Revise suas políticas de proteção de dados.Construa uma avaliação de impacto de proteção de dados.Implementar medidas adequadas de segurança de dados.Garanta os direitos de privacidade dos usuários.Documente sua conformidade com o GDPR.Nomear um oficial de proteção de dados.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Quais são os três tipos de política de segurança em dados e segurança da informação

R: Três tipos de políticas de segurança em uso comum são políticas de programa, políticas específicas de questões e políticas específicas do sistema.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Quais são os três estágios de segurança de dados

Para saber mais sobre como proteger seus dados, leia este artigo sobre segurança de dados. Antes de aprender como proteger seus dados, você deve primeiro entender os três estágios diferentes de seus dados, porque cada estágio requer uma abordagem diferente. Eles são: dados em trânsito, dados em repouso e dados em uso.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Quais são os dois principais impactos da violação de dados

Uma violação de dados pode resultar facilmente em roubo de identidade quando informações confidenciais são expostas a indivíduos não autorizados. Os hackers podem usar essas informações para roubar a identidade de uma pessoa e cometer atividades fraudulentas, como abrir novas contas ou fazer compras não autorizadas.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] O que são 4 consequências da violação de dados

As violações de dados podem afetar a reputação da marca e fazer com que a empresa perca clientes. Violações podem danificar e corromper bancos de dados. Violações de dados também podem ter consequências legais e de conformidade. As violações de dados também podem impactar significativamente os indivíduos, causando perda de privacidade e, em alguns casos, roubo de identidade.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Qual é o significado do princípio 3

Princípio 3 é sobre aumentar as chances de que os visitantes realmente entendam o conteúdo. Só porque o conteúdo está escrito em seu próprio idioma não torna o conteúdo compreensível. Por exemplo, uma página pode conter: palavras ou abreviações desconhecidas.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Quais três dos seguintes são exemplos de dados pessoais

Exemplos de nome de dataa pessoal e sobrenome; um endereço residencial; um endereço de email como [email protected]; um número do cartão de identificação; dados de localização (por exemplo, a função de dados de localização em um telefone celular)*; um endereço de protocolo da Internet (IP); um ID de cookie*; o identificador de publicidade do seu telefone;

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Qual é o princípio 3 da Lei de Proteção de Dados e como foi violada

O terceiro princípio exige que os dados pessoais que você está processando sejam adequados, relevantes e não excessivos. Isso significa que os dados devem ser limitados ao que é necessário para os propósitos que você está processando.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Quais são as três condições primárias identificadas no GDPR em relação às avaliações de impacto de proteção de dados

avaliar medidas de necessidade, proporcionalidade e conformidade; identificar e avaliar riscos para os indivíduos; e. Identifique quaisquer medidas adicionais para mitigar esses riscos.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Quais são os três tipos de sistemas de segurança usados para proteger um sistema de informação

Firewalls. Informações de segurança e gerenciamento de eventos (SIEM) Sistemas de detecção de intrusões (IDs) e sistemas de prevenção de intrusões (IPS)

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Quais são as 4 causas comuns de violações de dados

Seis causas comuns de violações de dados 1. Ameaças internas devido ao uso indevido de acesso privilegiado.Causa 2. Senhas fracas e roubadas.Causa 3. Aplicativos não atingidos.Causa 4. Malware.Causa 5. Engenharia social.Causa 6. Ataques físicos.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] O que é afetado na violação de dados

Uma violação de dados pode resultar facilmente em roubo de identidade quando informações confidenciais são expostas a indivíduos não autorizados. Os hackers podem usar essas informações para roubar a identidade de uma pessoa e cometer atividades fraudulentas, como abrir novas contas ou fazer compras não autorizadas.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Quais são 3 exemplos de princípios

Alguns exemplos de princípios morais absolutos incluem: Não mate.Fale a verdade.Tenha cuidado com o que você diz e faça com os outros.Respeite a propriedade de outros.Trate as pessoas necessitadas ou angústias, pois gostaríamos de ser tratadas se nossa situação fosse revertida.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Quais são os três exemplos de um princípio

Aqui estão 20 exemplos de princípios orientadores para ajudá -lo a estabelecer valores fundamentais para sua empresa: enfatizando a qualidade.Lutando pela eficiência.Encorajando a desenvoltura.Promover o sucesso.Definindo padrões do setor.Celebrar a diversidade.Liderando de forma de apoio.Sempre aprendendo.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Quais são os 3 tipos de informações pessoais

Abaixo estão os tipos de tipos de informações pessoais geralmente abordadas: informações privadas. Informações de dados pessoais sensíveis. Informação de saúde.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Quais são os principais princípios da Lei de Proteção de Dados esboço

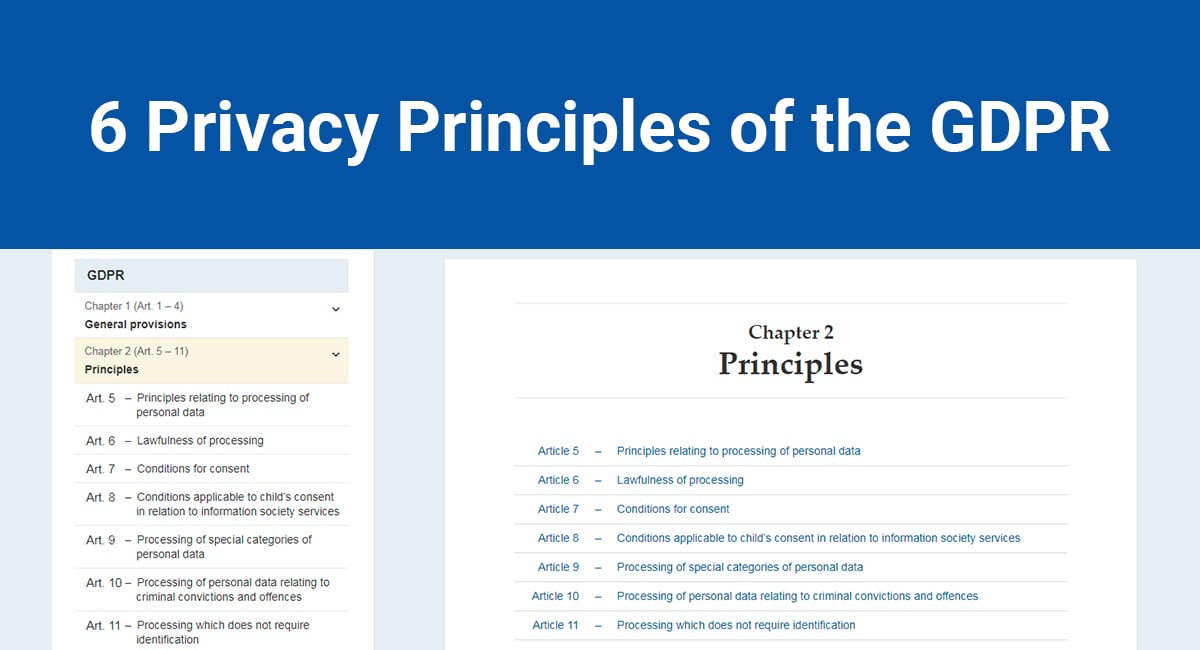

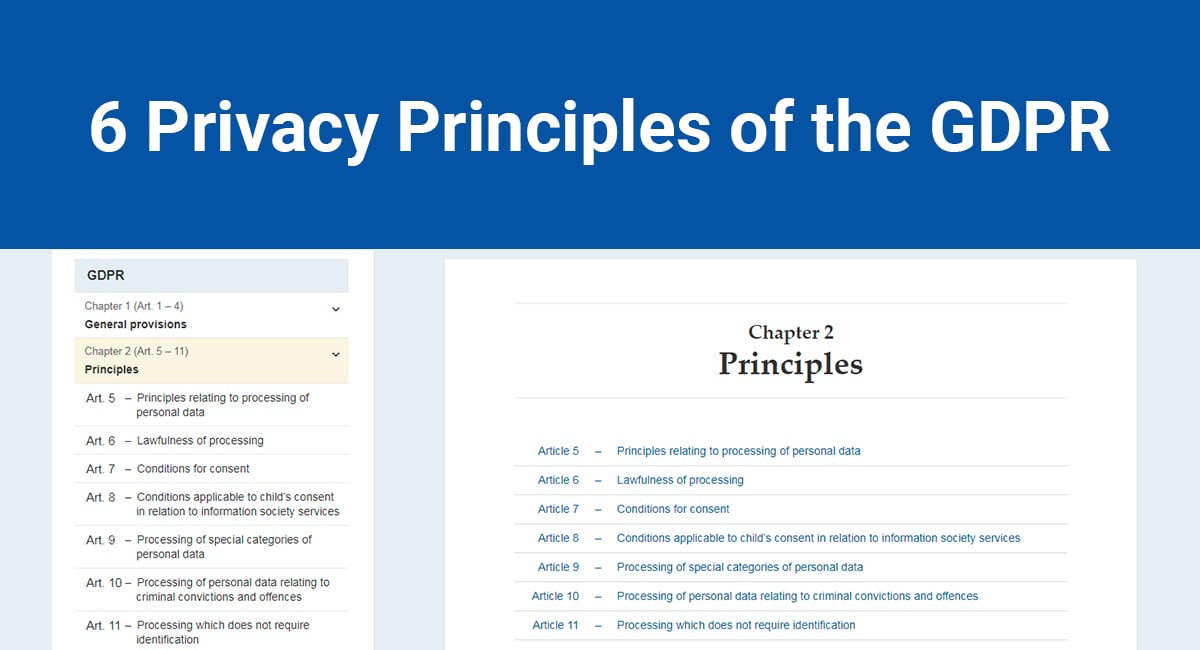

Legalidade, justiça e transparência; ▪ Limitação de propósito; ▪ Minimização de dados; ▪ Precisão; ▪ Limitação de armazenamento; ▪ Integridade e confidencialidade; e ▪ Responsabilidade. Esses princípios são encontrados logo no início do GDPR e informam e permeiam todas as outras disposições dessa legislação.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Quais são os princípios de dados

Os princípios de dados estabelecem um padrão claro que promove a confiança do público em nosso manuseio de dados e fornece estatísticas de alta qualidade, inclusive e confiáveis. Os princípios de dados ajudam a criar as condições de dados para fornecer a estratégia de dados e são suportados por dados e políticas estatísticas e padrões de dados.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Qual é o princípio 3 da Lei de Proteção de Dados e como foi violada

O terceiro princípio exige que os dados pessoais que você está processando sejam adequados, relevantes e não excessivos. Isso significa que os dados devem ser limitados ao que é necessário para os propósitos que você está processando.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Quais são os três princípios de segurança interna mais básicos para proteger os sistemas

Os princípios fundamentais (princípios) de segurança da informação são confidencialidade, integridade e disponibilidade. Todo elemento de um programa de segurança da informação (e todo controle de segurança implementado por uma entidade) deve ser projetado para alcançar um ou mais desses princípios. Juntos, eles são chamados de tríade da CIA.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Quais são os quatro 4 questões principais na segurança de dados

Abaixo estão vários problemas comuns enfrentados por organizações de todos os tamanhos, enquanto tentam garantir dados confidenciais.Exposição acidental.Ataques de phishing e outros engenharia social.Ameaças internas.Ransomware.Perda de dados na nuvem.Injeção SQL.Descoberta e classificação de dados.Mascaramento de dados.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Qual é a causa mais comum de uma violação de dados

Credenciais fracas e roubadas

Senhas roubadas são uma das causas mais simples e comuns de violações de dados.

[/wpremark]