Pode João o Wi -Fi do Ripper Crack?

Resumo do artigo: John o Ripper Crack Wi -Fi?

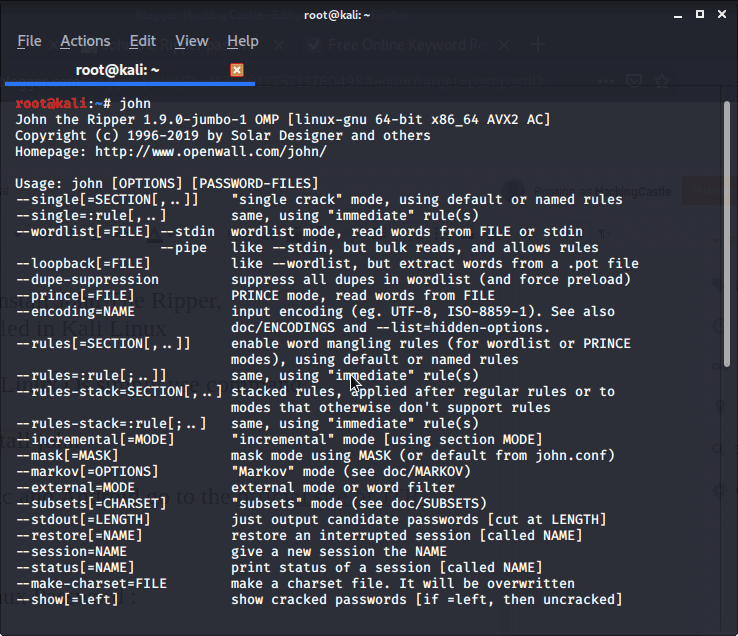

– John the Ripper é uma ferramenta poderosa usada principalmente para quebrar senhas.

– Possui modos diferentes, como modo de crack único, modo de lista de palavras e modo incremental.

– João o Estripador pode quebrar vários tipos de hashes, incluindo senhas Windows NTLM, senhas de sombra Linux e senhas para arquivos zip.

– É uma ferramenta segura e eficaz para quebrar senhas, incluindo aquelas para arquivos criptografados.

– As vantagens de João o Estripador incluem facilidade de uso, velocidade de operação, suporte para numerosos hashes, compatibilidade com diferentes sistemas operacionais e desenvolvimento contínuo.

– Em média, é preciso um hacker apenas dois segundos para quebrar uma senha de 11 caracteres que consiste em números.

– Quanto tempo leva para quebrar uma senha usando o modo “Crack único” de John the Ripper depende do tipo e número de hashes de senha.

– O uso de métodos ou ferramentas de quebra de senha para acessar a senha de outra pessoa é ilegal e pode levar a cobranças criminais.

– As melhores senhas são aquelas que incluem uma combinação de maiúsculas e letras minúsculas, números e símbolos, têm pelo menos oito caracteres e não usam frases ou palavras comuns.

– A escolha entre Hashcat e John, o Estripador, depende dos requisitos específicos e dos tipos de hash sendo direcionados.

Questões:

1. O que pode ser rachado usando John the Ripper?

2. Pode João o Ripper Crack se senhas do site?

3. João é o Ripper Safe?

4. Quais são as vantagens e desvantagens de João o Estripador?

5. Quanto tempo leva um hacker para quebrar uma senha?

6. Quanto tempo leva para quebrar uma senha usando John the Ripper?

7. A senha está quebrando ilegal?

8. É ilegal quebrar senhas?

9. Qual é a melhor senha que é difícil de quebrar por hackers?

10. O que é melhor, Hashcat ou João, o Estripador?

Respostas:

1. João o Estripador pode quebrar vários tipos de hashes, incluindo senhas Windows NTLM, senhas de sombra Linux e senhas para arquivos zip.

2. Sim, João o Estripador pode ser usado para quebrar as senhas do site comparando o hash com uma lista conhecida de possíveis correspondências.

3. Sim, John the Ripper é uma ferramenta segura e confiável para quebrar senhas, incluindo aquelas para arquivos criptografados.

4. As vantagens de João o Estripador incluem facilidade de uso, velocidade de operação, suporte para numerosos hashes, compatibilidade com diferentes sistemas operacionais e desenvolvimento contínuo. Desvantagens não são mencionadas no artigo.

5. Em média, é preciso apenas um hacker dois segundos para quebrar uma senha de 11 caracteres que consiste em números.

6. O tempo necessário para quebrar uma senha usando o modo “single rachado” de John the Ripper depende do tipo e número de hashes de senha.

7. O uso de um método de quebra de senha para acessar a própria senha é legal, mas usar esses métodos ou ferramentas para obter acesso não autorizado à senha de outra pessoa é ilegal e pode levar a acusações criminais.

8. Sim, é ilegal quebrar senhas sem autorização adequada sob a lei federal, pois envolve acesso não autorizado ao computador ou dispositivo de outra pessoa.

9. As melhores senhas são aquelas que incluem uma combinação de maiúsculas e letras minúsculas, números e símbolos, têm pelo menos oito caracteres e não usam frases ou palavras comuns.

10. A escolha entre Hashcat e John, o Estripador, depende dos requisitos específicos e dos tipos de hash sendo direcionados. Ambos têm seus casos de uso, com o hashcat tendo melhor apoio para a rachadura de GPU e John the Ripper sendo melhor para diferentes tipos de hash.

Nota: As respostas fornecidas aqui são baseadas nas informações fornecidas no resumo e podem não cobrir todos os detalhes ou perspectivas possíveis.

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] O que posso quebrar com João o Estripador

Casos de uso para João o Estripador. Agora que você entende os diferentes modos de John, vejamos alguns casos de uso. Usaremos John para quebrar três tipos de hashes: uma senha do Windows NTLM, uma senha de sombra Linux e a senha para um arquivo zip.

Cache

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Pode john the ripper crack sites senha

Senhas de rachaduras

Os modos primários de John the Ripper para rachaduras são o modo de crack único, o modo WordList e incremental. O modo de crack único é o modo mais rápido e melhor se você tiver um arquivo de senha completa para quebrar. O modo WordList compara o hash a uma lista conhecida de correspondências de senha em potencial.

Cache

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] João é o Ripper Safe

John O Ripper é uma boa ferramenta para quebrar senhas para um arquivo zip Sim, John The Ripper é uma boa ferramenta para quebrar senhas de um arquivo zip, arquivo word, senha criptografada de qualquer arquivo . Uma das melhores ferramentas de segurança que podem ser usadas para quebrar senhas é John the Ripper.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Quais são as vantagens e desvantagens de João o Estripador

Recursos mais importantes de uso.Velocidade de operação.Suporta inúmeros hashes.É executado em vários sistemas operacionais.É de código aberto, tão gratuito para usar efetivamente.Excelente na detecção automática de hashes.Continua a se desenvolver.

Cache

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Quanto tempo leva um hacker para quebrar uma senha

Em média. Mas se você lançar algumas letras superior e inferior, esse número muda, levando o hacker por 1 minuto para invadir uma senha de sete caracteres.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Quanto tempo leva para quebrar uma senha em João o Estripador

"Rachadura única" O modo é executado normalmente de um segundo a um dia (dependendo do tipo e número de hashes de senha).

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] A senha está quebrando ilegal

Sob você.S. Leis estaduais e federais, mais acusações podem ser adicionadas, dependendo do que os atores de ameaças fazem depois de obter acesso não autorizado. Em resumo, o uso de um método de quebra de senha para acessar a própria senha é legal. O uso desses métodos ou ferramentas para obter acesso à senha de outra pessoa pode levar a acusações criminais.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] É ilegal quebrar senhas

De acordo com a lei federal, o acesso não autorizado do computador ou dispositivo de outra pessoa pode ser fundamental para acusações criminais. Isso inclui adivinhar a senha de alguém e até mesmo usar uma conta que alguém inadvertidamente esqueceu de fazer login de.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Qual é a melhor senha que é difícil de quebrar pelos hackers

Selecione uma combinação de letras maiúsculas e minúsculas, números e símbolos para suas senhas. Nunca use senhas comuns como “123456”, “senha” ou “qwerty.”Verifique se suas senhas têm pelo menos oito caracteres. Senhas com mais caracteres e símbolos são mais difíceis de adivinhar.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Que é melhor hashcat ou john the Ripper

Hashcat e John the Ripper têm seus casos de uso. Hashcat tem um suporte muito melhor para rachaduras na GPU, enquanto o JTR é melhor para diferentes tipos de hash. Tenho certeza de que perdi muitos detalhes específicos, pois meus testes não foram muito completos. Cabe a você qual ferramenta é melhor.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Qual é a melhor senha mais difícil de quebrar

Uma senha forte é uma palavra ou frase exclusiva que um hacker não pode adivinhar ou quebrar facilmente. Aqui estão as principais características de uma senha confiável e segura: pelo menos 12 caracteres (quanto mais tempo, melhor). Tem uma combinação de letras superiores e minúsculas, números, pontuação e símbolos especiais.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Quanto tempo os hackers vão para a prisão

Penalidades criminais sob o CFAA

| Ofensa | Penalidades (sentença de prisão) |

|---|---|

| Obtendo informações de segurança nacional | Primeira condenação: até 10 anos de segunda condenação: até 20 anos |

| Acessar um computador para fraudar e obter valor | Primeira condenação: até cinco anos de segunda condenação: até 10 anos |

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] É bruto forçando o wifi ilegal

É um ataque de força bruta ilegal A legalidade de um ataque de força bruta é ditada por intenção. Em outras palavras, se você está tentando acessar maliciosamente uma conta de usuário ou a rede de organização para causar danos por meio de motivações financeiras ou outras, então é ilegal.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Qual é o dispositivo mais difícil de hackear

Phones mais seguro Bittium Tough Mobile 2C. O primeiro dispositivo na lista dos telefones mais seguros é o Bittium Tough Mobile 2C.K-iphone-um dos telefones mais seguros.Os telefones mais seguros – Solarin da Sirin Labs.Entre os telefones mais seguros – Purism Librem 5.Sirin Labs Finney U1.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Quão rápido um hacker pode quebrar uma senha

Em média. Mas se você lançar algumas letras superior e inferior, esse número muda, levando o hacker por 1 minuto para invadir uma senha de sete caracteres.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Os hackers usam hashcat

Exemplo: “As violações de senhas complexas estão aumentando, pois os hackers usam o Hashcat como um meio de quebrar senhas usando hashes conhecidos. Este é o hacking de próximo nível que vai além do recheio simples de credenciais em campos de nome de usuário/senha em aplicativos da web.”

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] É ilegal usar hashcat

A ferramenta é perfeitamente legal de usar para uso educacional em seus próprios sistemas de computador. Use a ferramenta como uma arma ofensiva, também conhecida como ‘hacking’ do sistema de outra pessoa e é um crime. Eu possuo um pé de cabra e uma garra de um gato.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Qual senha não pode ser hackeada

Uma senha forte é uma palavra ou frase exclusiva que um hacker não pode adivinhar ou quebrar facilmente. Aqui estão as principais características de uma senha confiável e segura: pelo menos 12 caracteres (quanto mais tempo, melhor). Tem uma combinação de letras superiores e minúsculas, números, pontuação e símbolos especiais.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Qual é a senha mais fraca do mundo

É melhor evitar o uso dessas senhas e, se você já está usando uma dessas ou algo semelhante, é aconselhável alterá -las imediatamente.123456.12345678.123456789.12345.1234567.senha.1Password.ABC123.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Posso relatar um hacker ao FBI

Se você ou sua organização for vítima de uma intrusão de rede, violação de dados ou ataque de ransomware, entre em contato com o escritório de campo do FBI mais próximo ou denuncie -o em dicas.FBI.Gov.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Qual a porcentagem dos hackers é pega

5%

Apenas 5% dos cibercriminosos são presos por seus crimes, o que demonstra o quão desafiador é para as agências policiais prenderem e processarem esses criminosos.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Como os hackers abusam de wi-fi público

Hotspots desonestos

Os criminosos cibernéticos estabelecem um ponto Wi-Fi, geralmente com um nome muito semelhante ao ponto de acesso legítimo, para induzir as pessoas a se conectarem à sua rede. Se você se conectar ao ponto de acesso desonesto, o hacker poderá interceptar seus dados ou injetar malware no seu dispositivo. Isso abre em uma nova janela.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Alguém pode seqüestrar wi-fi

Ao usar uma técnica chamada DNS (seqüestro de servidor de nome de domínio), os hackers podem violar a segurança da sua casa Wi -fi e potencialmente causar muito danos. Eles podem redirecionar seu tráfego para um site administrado por eles, fazendo com que você forneça involuntariamente o número do seu cartão de crédito ou as credenciais de login do Facebook a um criminoso.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Que código a maioria dos hackers usa

Php, C, C+, SQL, Python e Ruby são as linguagens básicas de programação que os hackers éticos usam.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Que telefone o Elon Musk usa

Você já se perguntou o que as marcas de telefones estão sendo usadas pelas pessoas mais importantes da tecnologia. Indústria como Bill Gates Elon Musk ou Jeff. Bezos. Vamos descobrir a resposta Jeff Bezos

[/wpremark]